- 快召唤伙伴们来围观吧

- 微博 QQ QQ空间 贴吧

- 文档嵌入链接

- 复制

- 微信扫一扫分享

- 已成功复制到剪贴板

01现代密码学理论与实践--引言

展开查看详情

1 .现代密码学理论与实践 第 1 章 引言 苗付友 mfy@ustc.edu.cn 2018 年 9 月

2 .1. 课程目的 让学生了解和掌握密码学和信息安全方面的基本知识,具备工程应用方面的能力,为今后进一步从事密码学和信息安全方面的研究及应用打下基础。 2. 课程要求 要求学生对密码学和信息安全研究领域的现状及基础有基本了解,对该领域的研究范围、对象、基本概念和基本方法等有所掌握,并学会应用典型的密码学方法解决一些实际问题,特别是掌握公开密钥密码体系,应用于现在的计算机安全和网络安全。 课程的简单介绍

3 .3. 课程内容 基本概念 ( 数论基础等 ) 数据加密技术 ( 对称的和非对称的密码系统 ) 密钥的产生、分享和管理 数据的完整性保护 身份认证、数字签名、数据鉴别和应用 课程的简单介绍

4 .4. 参考书 密码编码学与网络安全:原理与实践 ( 第五版 )( 英文版 ) , William Stallings, 电子工业出版社, 2011.7. Applied Cryptography—Protocols, Algorithms, and Source Code in C, Sec. ED. Bruce Schneier , 机械工业出版社, 2001.1 5. 学时和学分 60 学时, 3 学分,授课 18 周 课程的简单介绍

5 .6. 作业和测验 不定期布置作业和课堂测验,不交、迟交或抄袭的按 0 分记,不接受电子版作业 7. 成绩计算 作业和测验: 30% 期末考试: 70% 8. 联系办法 苗付友 13866166896 mfy@ustc.edu.cn 9. 电子文档: staff.ustc.edu.cn/~ mfy /crypto.htm 课程的简单介绍

6 .威廉姆 斯大林书的电子链接 www.williamstallings.com/ 《The Code Book》 作者赛门 辛的链接: www.simonsingh.net 有用的链接

7 .Bletchley Park( 二战时期英国密码破译基地柏雷屈里园 ) www.codesandciphers.org.uk/ 关于亚伦 . 图灵 www.turing.org.uk/turing (Alan Turing) Enigma emulators ( 奇谜模拟机 ) http://www.xat.nl/enigma/ http://www.ellsbury.com/enigmabombe.htm 有用的链接

8 .关于 Phil Zimmerman 和 PGP http://www.philzimmermann.com www.pgpi.org 量子计算中心 www.qubit.org 美国国家密码学博物馆 National Security Agency http://www.nsa.gov/about/cryptologic_heritage/museum/ 美国密码协会 ACA http:// www.und.nodak.edu/org/crypto/crypto/ Cryptography FAQ http://www.faqs.org/faqs/cryptography-faq/ 有用的链接 ( 续 )

9 .Cryptography is “the art of writing or solving codes .” - Concise Oxford English Dictionary focusing solely on the codes used for centuries to enable secret communication . By military organizations and governments. Modern Cryptography : mathematical techniques for securing digital information, systems, and distributed computations against adversarial attacks . Since 1970s, cryptography as a science and a mathematical discipline . In everywhere, central topic of computer security Classical Cryptography & Modern Cryptography

10 .在当前全球电子互联互通的时代,由于病毒、黑客、电子窃听和电子欺诈,使得安全性比任何时候都重要; 系统安全 :计算机系统的大量使用和互联 , 使得我们越来越依赖于这些系统所存储和传输的信息 , 因此需要保护数据和资源 不被泄露 ,保证数据和消息的 真实性 , 保护系统不受基于网络的攻击; 防病毒、防火墙、入侵检测、安全网关等( Legacy ) 基于可信计算的安全机制 ( fresh start ) 背景

11 .网络互联安全 包括防止、阻止、检测 和纠正信息传输和存储中出现的安全问题的措施 网络互联安全的复杂性 安全涉及到通信和网络 安全机制或算法必须考虑各种各样潜在攻击 要从可能存在哪些攻击方法来确定所需的安全机制 安全机制的应用部署位置 秘密信息的产生、分配和保护等问题 机密性、完整性、不可否认性、 可用性 本课程讲述密码编码学和网络安全,聚焦在 网络互联安全 数学基础、安全算法 (重点 包括 加密、 认证、数字签名等 )及协议。 网络互联安全

12 .本章要点 OSI (Open Systems Interconnection) 安全结构,提供了定义安全攻击、机制和服务的系统框架。 ( ITU-T X.800 OSI 安全框架 ) 安全攻击 分为被动攻击和主动攻击。被动攻击包括非授权阅读消息、文件以及流量分析;主动攻击包括对消息和文件的修改以及拒绝服务。 安全机制 是一种处理过程,或含有该处理过程的设备,用来检测、阻止攻击或者从攻击状态里恢复为正常。这种机制如加密算法、数字签名和认证协议。 安全服务 包括认证、访问控制、数据保密性、数据完整性、不可否认性以及可用性。 第 1 章 引言

13 .1.1 OSI 安全框架 1.2 安全攻击 1.3 安全服务 1.4 安全机制 1.5 网络安全模型 提纲

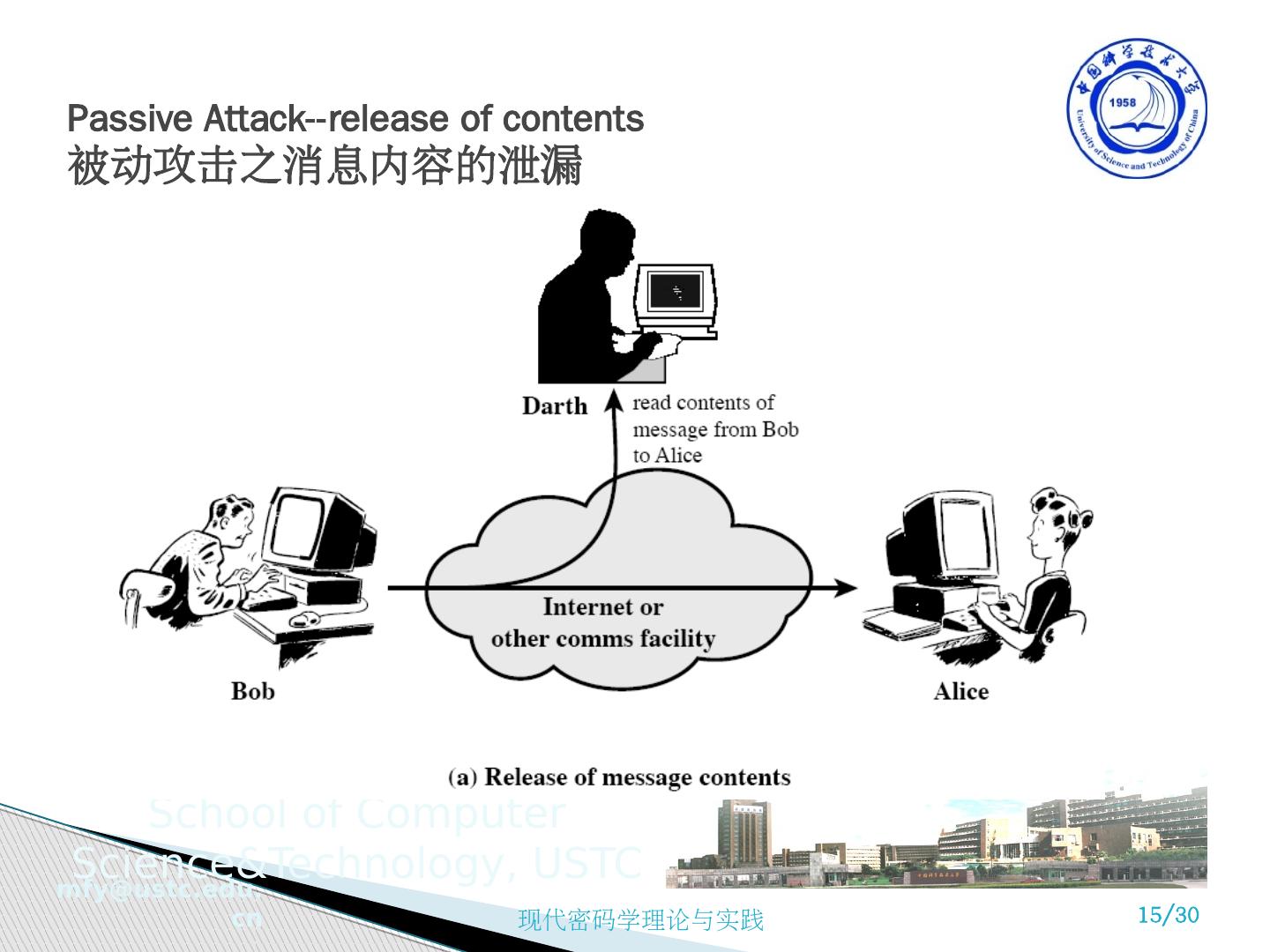

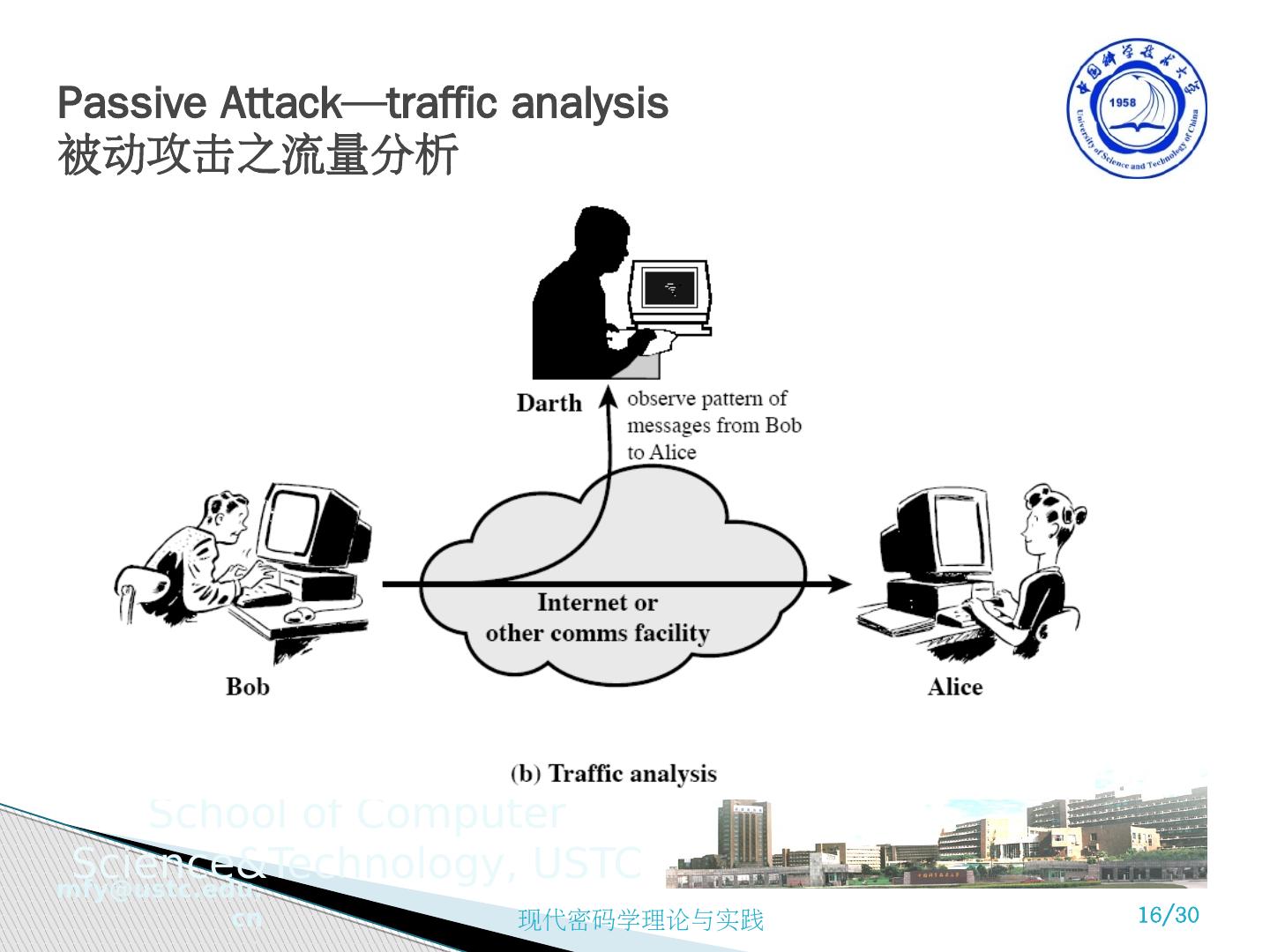

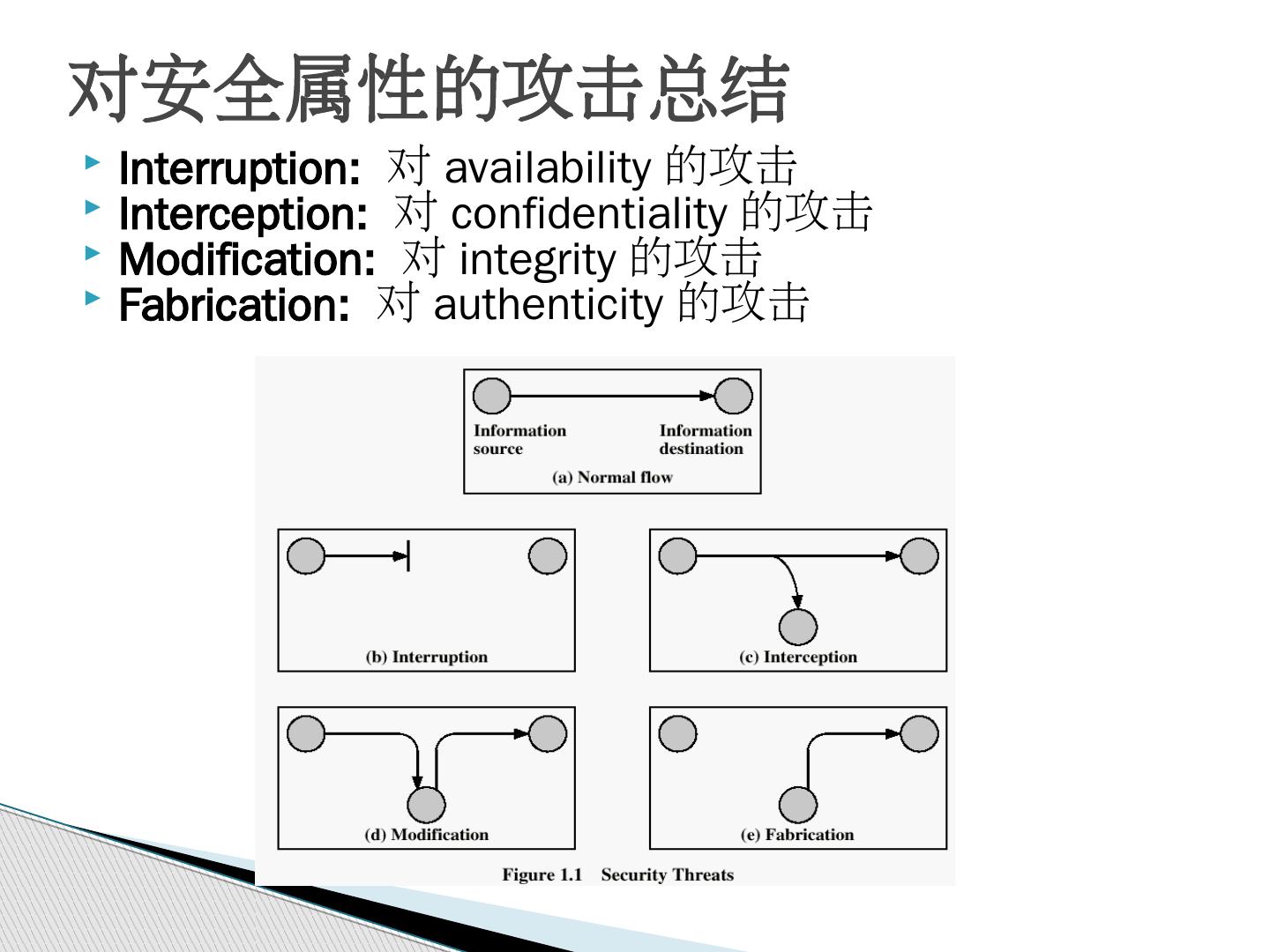

14 .对 未经授权的 信息资源进行破坏的行为即安全攻击 信息安全就是要检测和防范这种攻击行为 通常 threat 和 attack 指的是同样的事情 安全攻击的行为范围很广 通常有两大类安全攻击 被动攻击:对传输进行窃听和监测,通信和信息不受影响,用户感觉不到攻击存在,攻击通常是窃听或流量分析,判断通信性质 ( 被动接收正常通信 ) 主动攻击:攻击者破坏通信过程,拦截、修改、伪造、丢弃信息、拒绝服务或假冒合法用户 ( 主动干预正常通信 ) 1.2 安全攻击

15 .Passive Attack--release of contents 被动攻击之消息内容的泄漏

16 .Passive Attack—traffic analysis 被动攻击之流量分析

17 .Active Attack—Masquerade 主动攻击之伪装

18 .Active Attack—Replay 主动攻击之重放

19 .Active Attack—Modification of messages 主动攻击之消息修改

20 .Active Attack—Denial of Service 主动攻击之拒绝服务

21 .对安全属性的攻击总结 Interruption: 对 availability 的攻击 Interception: 对 confidentiality 的攻击 Modification: 对 integrity 的攻击 Fabrication: 对 authenticity 的攻击

22 .X.800 将安全服务定义为通信开放系统协议层提供的服务,从而保证系统或数据传输有足够的安全性 RFC2828 定义安全服务为:一种由系统提供的对系统资源进行特殊保护的处理或通信服务;安全服务通过安全机制来实现安全策略 X.800 将安全服务分为 5 类共 14 个特定服务 认证、访问控制、数据保密性、数据完整性、不可否认性 1.3 安全服务

23 .

24 .Authentication 认证 – 确保通信实体是合法和真实的,包括 通信中对 等实体认证和数据源认证 Access Control 访问控制 – 防止资源非授权使用 Data Confidentiality 数据保密性 – 保护数据免于非授权泄漏,并防止流量分析 Data Integrity 数据完整性 – 确保接收到的数据是由授权用户发出的 (如针对重放攻击) 或者是未被修改过 的 Non-Repudiation 不可否认性 – 防止通信方对通信行为的否认,包括源不可否认性和宿不可否认性 Availability Service – 系统或系统资源能够按照要求根据系统性能规范被授权系统的实体访问和使用 Security Services (X.800)

25 .安全机制是用来检测、防止安全攻击,或从安全攻击中恢复的机制 单一的安全机制不能保证所需的所有安全服务 最重要的安全机制之一就是 密码编码 机制 本课程的目标集中在密码编码机制 1.4 安全机制

26 .特定安全机制 Encipherment ( 加密 ), digital signatures( 数字签名 ), access controls( 访问控制 ), data integrity( 数据完整性 ), authentication exchange( 认证交换 ), traffic padding( 通信填充 ), routing control( 路由控制 ), notarization( 公证 ) 普适的安全机制 trusted functionality( 可信功能 ), security labels( 安全标识 ), event detection( 事件检测 ), security audit trails( 安全审计追踪 ), security recovery( 安全恢复 ) Security Mechanisms (X.800)

27 .特定安全机制 Encipherment ( 加密 ), digital signatures( 数字签名 ), access controls( 访问控制 ), data integrity( 数据完整性 ), authentication exchange( 认证交换 ), traffic padding( 通信填充 ), routing control( 路由控制 ), notarization( 公证 ) 普适的安全机制 trusted functionality( 可信功能 ), security labels( 安全标识 ), event detection( 事件检测 ), security audit trails( 安全审计追踪 ), security recovery( 安全恢复 ) Security Mechanisms (X.800)

28 .安全服务与安全机制之间的关系

29 .1.5 网络安全模型 在需要 保护信息传输 以防攻击者威胁消息的 保密性、真实性等 的时候,就会涉及信息安全,用来保证安全的方法 往往 都包含两个方面: 被发送信息的安全相关变换 ,如对消息加密,打乱消息使得攻击者不能读懂消息,或者将基于消息的编码附于消息后,用于验证发送方的身份。 双方共享某些秘密信息 ,并希望这些信息不为攻击者所知。如加密密钥,配合加密算法在消息传输之前将消息加密,在接收端将消息解密。 特例: ( 也可以通过通信替代秘密信息的共享(类似公钥的功能) - 两个人共用一辆自行车,每人一把私用的锁具。如何两个人不见面共用一辆自行车,确保两人都不在时自行车处于上锁状态。 ) 为实现安全传输,可能需要可信第三方,例如,由第三方负责将秘密信息分配给通信双方,而对攻击者保密,或者当通信双方就信息传输的真实性发生争执时,由第三方来仲裁。 2018/9/13 Cryptography and Network Security - 1 29 /42