- 快召唤伙伴们来围观吧

- 微博 QQ QQ空间 贴吧

- 文档嵌入链接

- 复制

- 微信扫一扫分享

- 已成功复制到剪贴板

第三讲PPT

展开查看详情

1 .1 1 2013/11/12 第三讲 信息安全专业规范

2 .

3 .3 3 2013/11/12 信息安全学科 信息安全 专业规范 讲座提纲

4 .4 4 2013/11/12 信息安全学科 信息安全 专业规范 讲座提纲

5 .信息安全 的背景 党的十八大报告指出:世界仍然很不安宁。 …… ,粮食安全、能源资源安全、网络安全等全球性问题更加突出。 党的十八大报告要求:建设下一代信息基础设施,发展现代信息技术产业体系,健全信息安全保障体系,推进信息网络技术广泛运用。 …… 高度关注海洋、太空、网络空间安全。

6 .信息安全学科的主要研究方向 密码编码学和密码分析学 计算机安全 软件安全 网络安全 信息对抗 内容安全 行为安全 可信计算等

7 .信息安全学科 的研究内容 新型密码体制研究、密码编码与密码分析、信息安全风险评估、信息安全管理、灾难备份和应急响应、操作 系 统 安全、数据库安全、信息隐藏与检测、内容识别与过滤、信息对抗理论与技术,以及信息安全工程等。 信息化应用领域的安全研究包括电子政务安全、电子商务安全、关键基础信息系统安全、云计算安全、物联网安全、三网融合安全等。

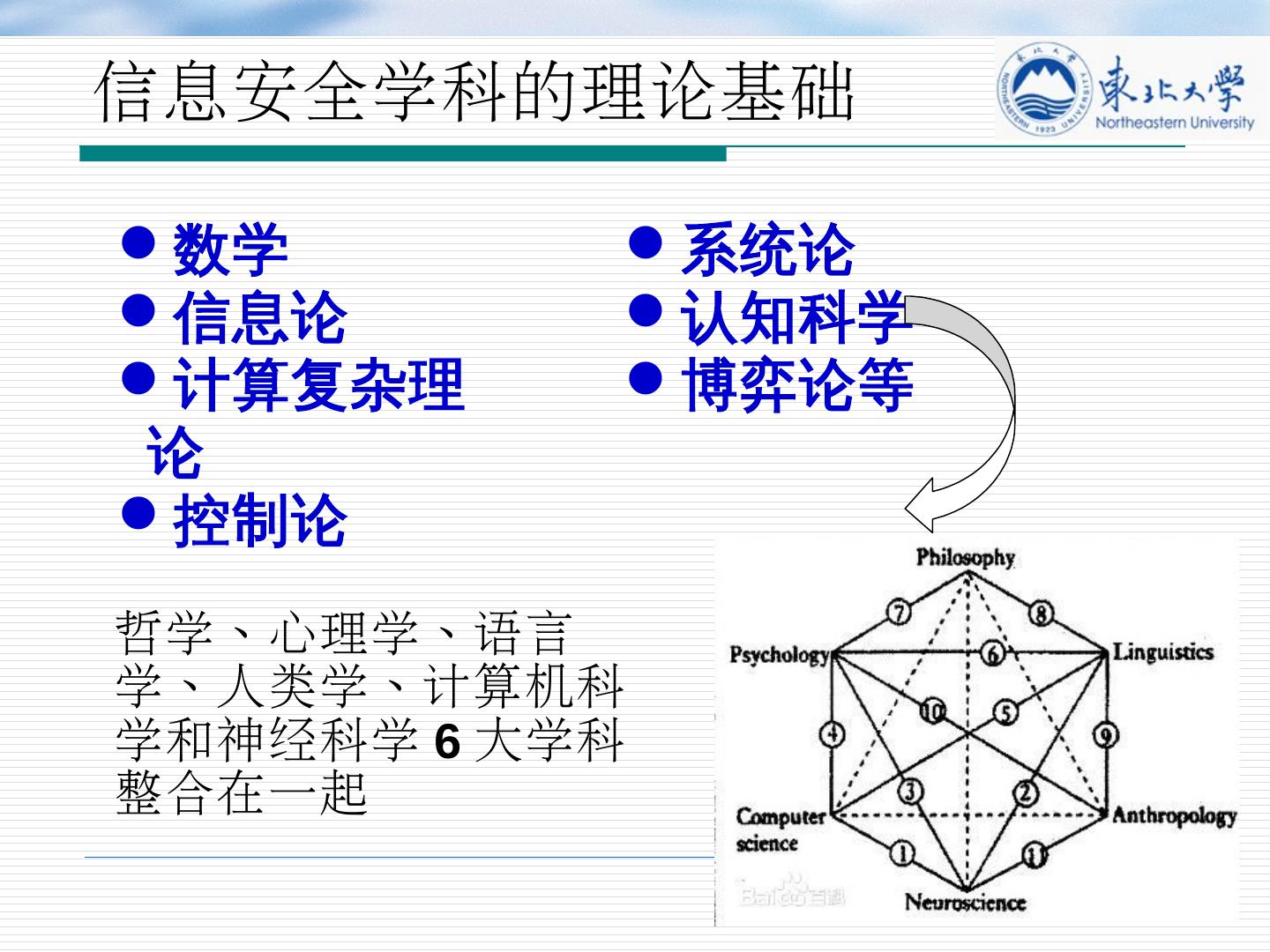

8 .信息安全学科的理论基础 数学 信息论 计算复杂理论 控制论 系统论 认知科学 博弈论等 哲学 、心理学 、语言学、人类学、计算机科学和神经科学 6 大学科整合在一起

9 .信息安全学科 的方法论基础 信息 安全学科有其独特的方法论,与数学或计算机科学等学科的方法论既有联系又有区别。包括了观察、实验、猜想、归纳、类比和演绎推理,以及理论分析、设计实现、测试分析等。综合形成了逆向验证的方法论 。 信息安全保障体系是一个复杂巨系统,必须从复杂系统的观点,采用从定性到定量的综合集成的思想方法,追求整体效能。 从系统工程方法论的观点出发,信息安全不能简单地采用还原论的观点处理,必须遵循“木桶原理”,注重整体安全。

10 . 专业“新”、资格“硬”、毕业生“少”、需求“多”、就业“好”

11 .11 11 2013/11/12 信息安全学科 信息安全 专业规范 讲座提纲

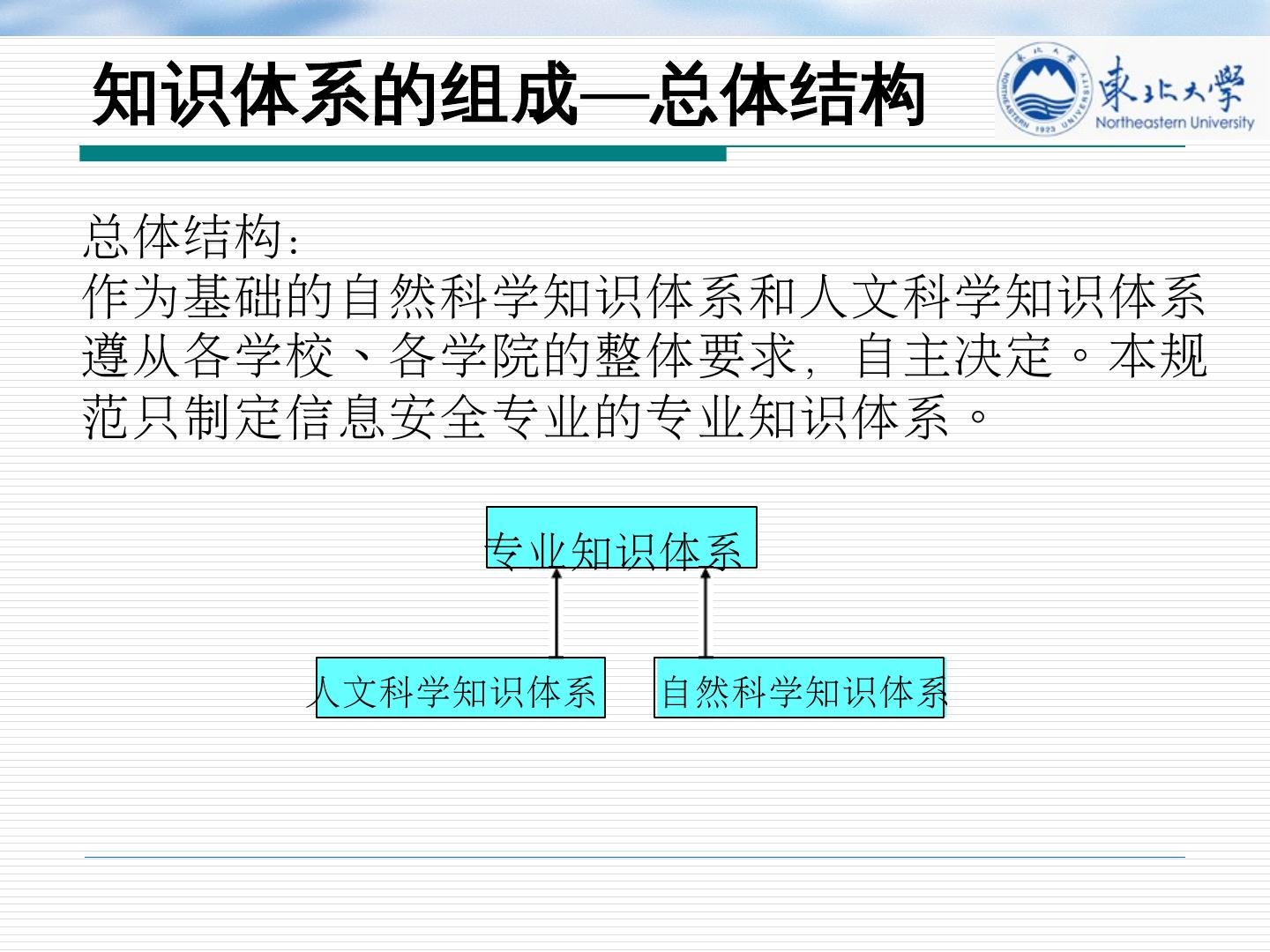

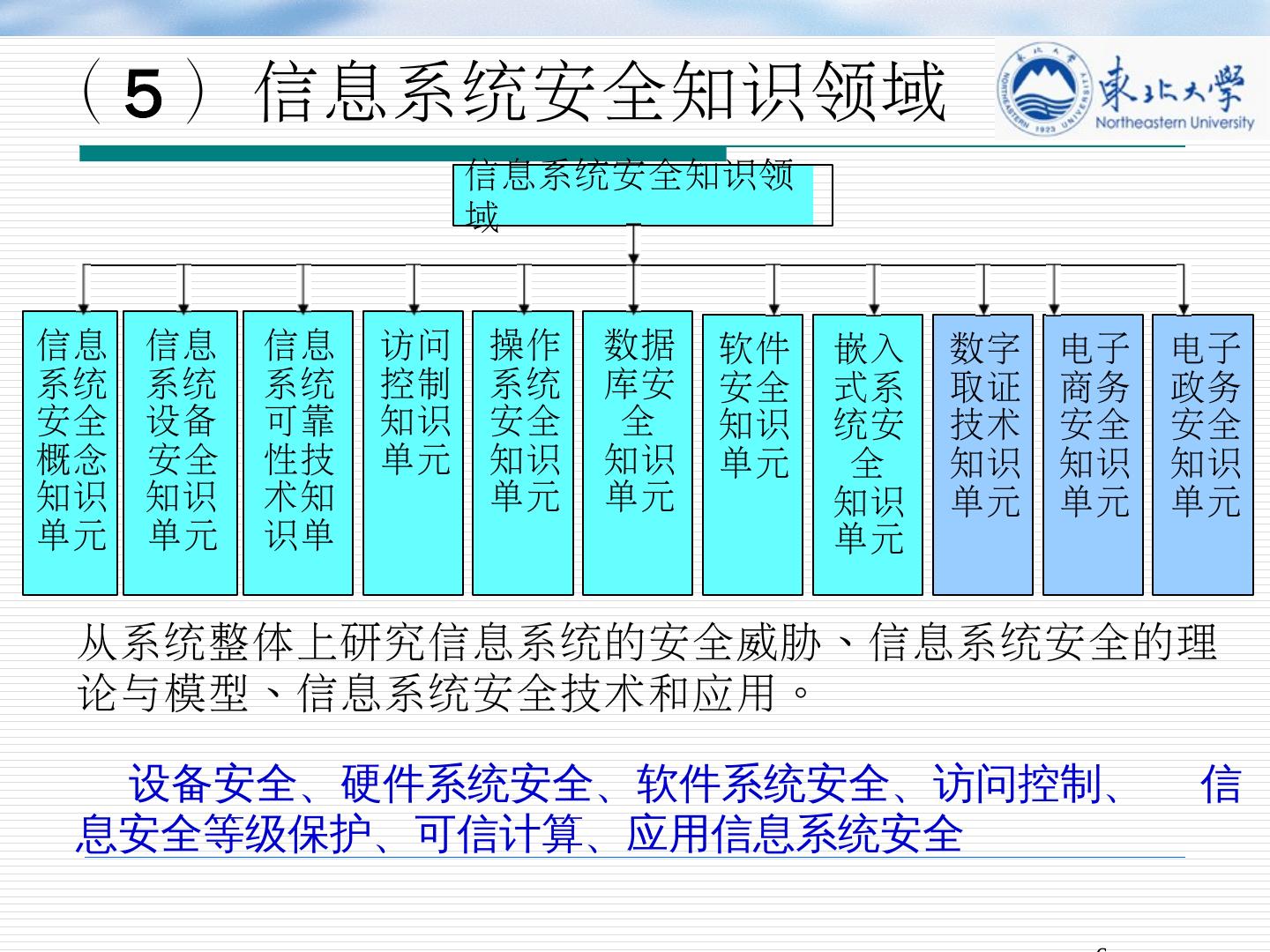

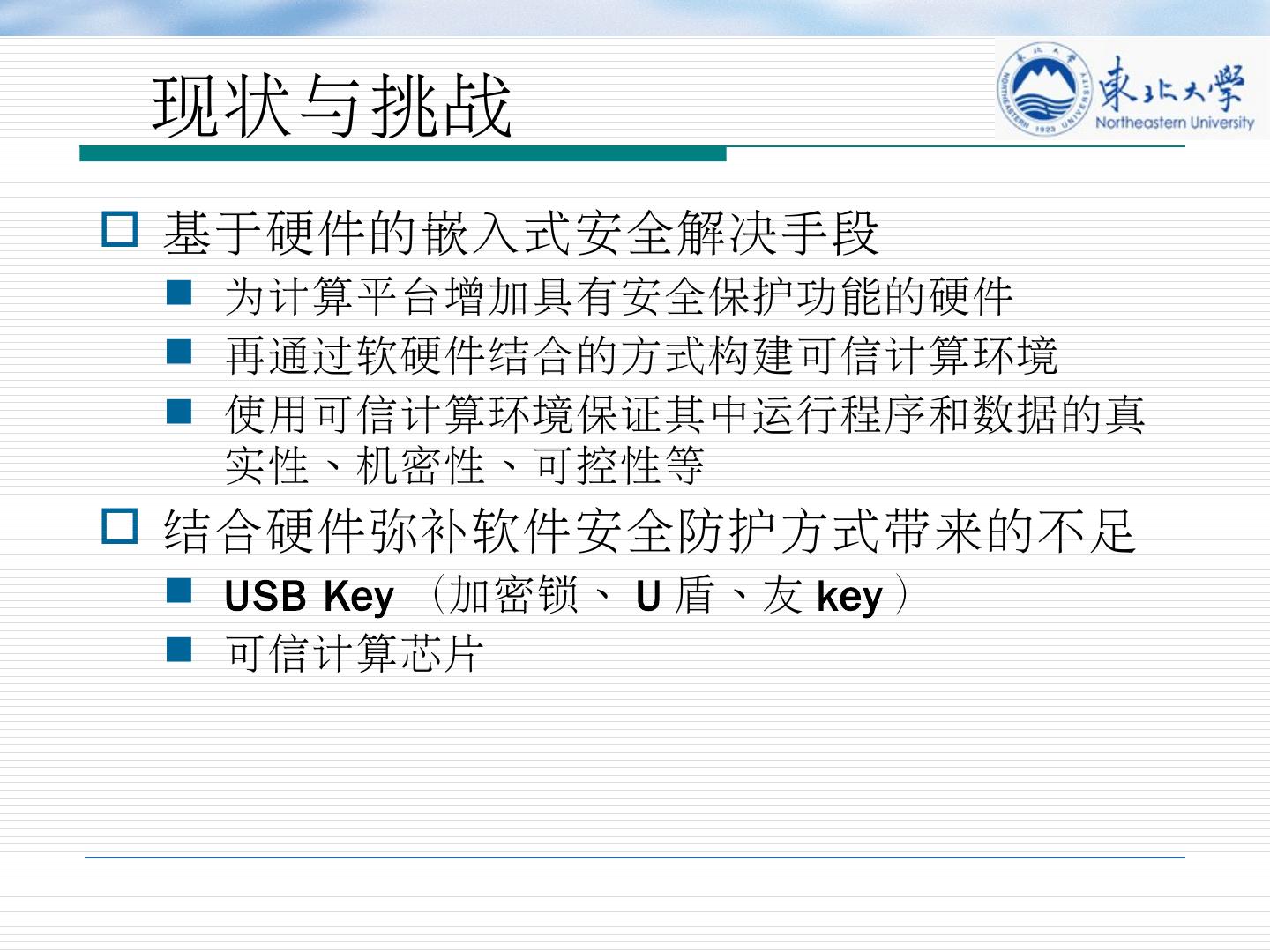

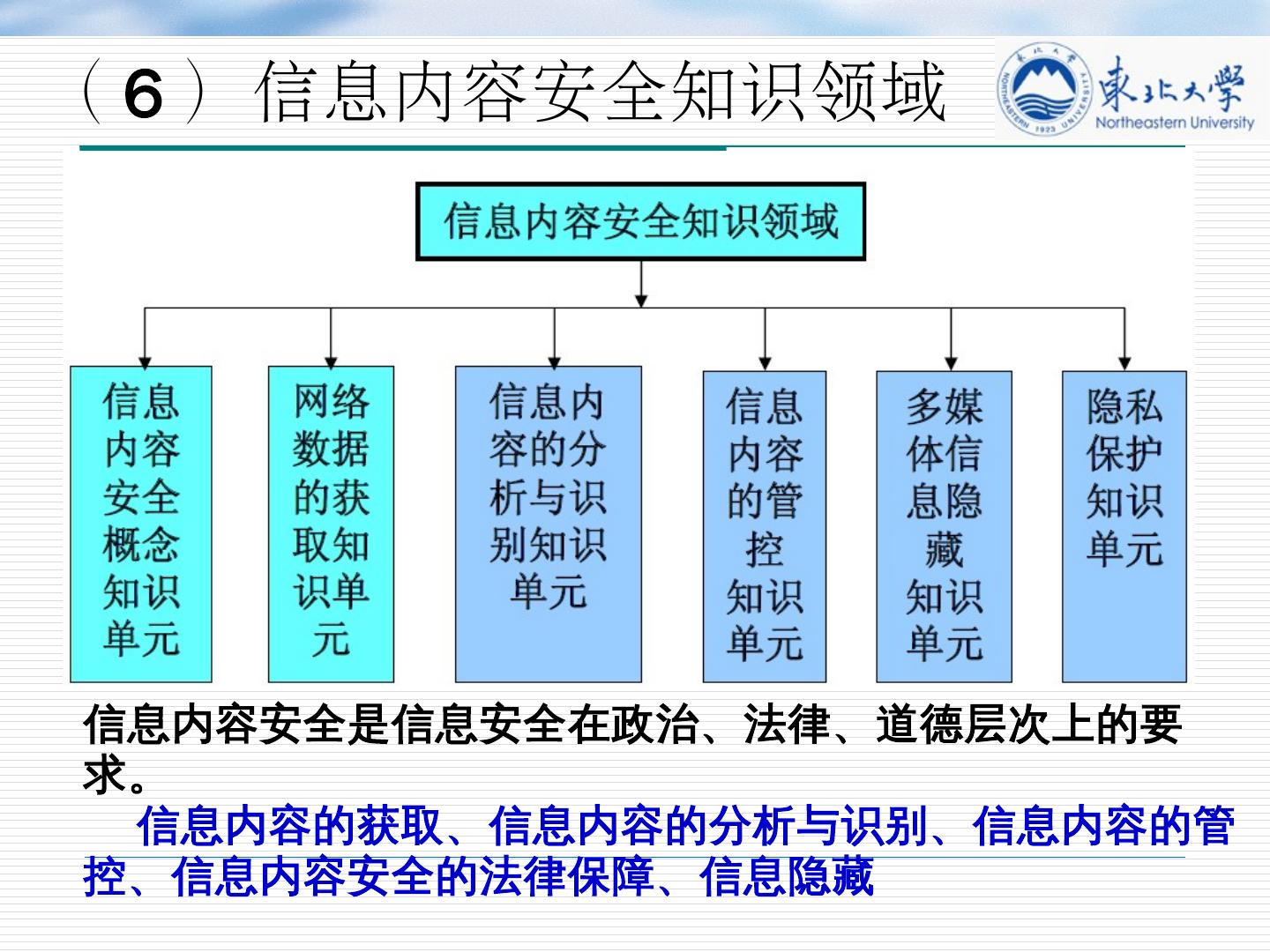

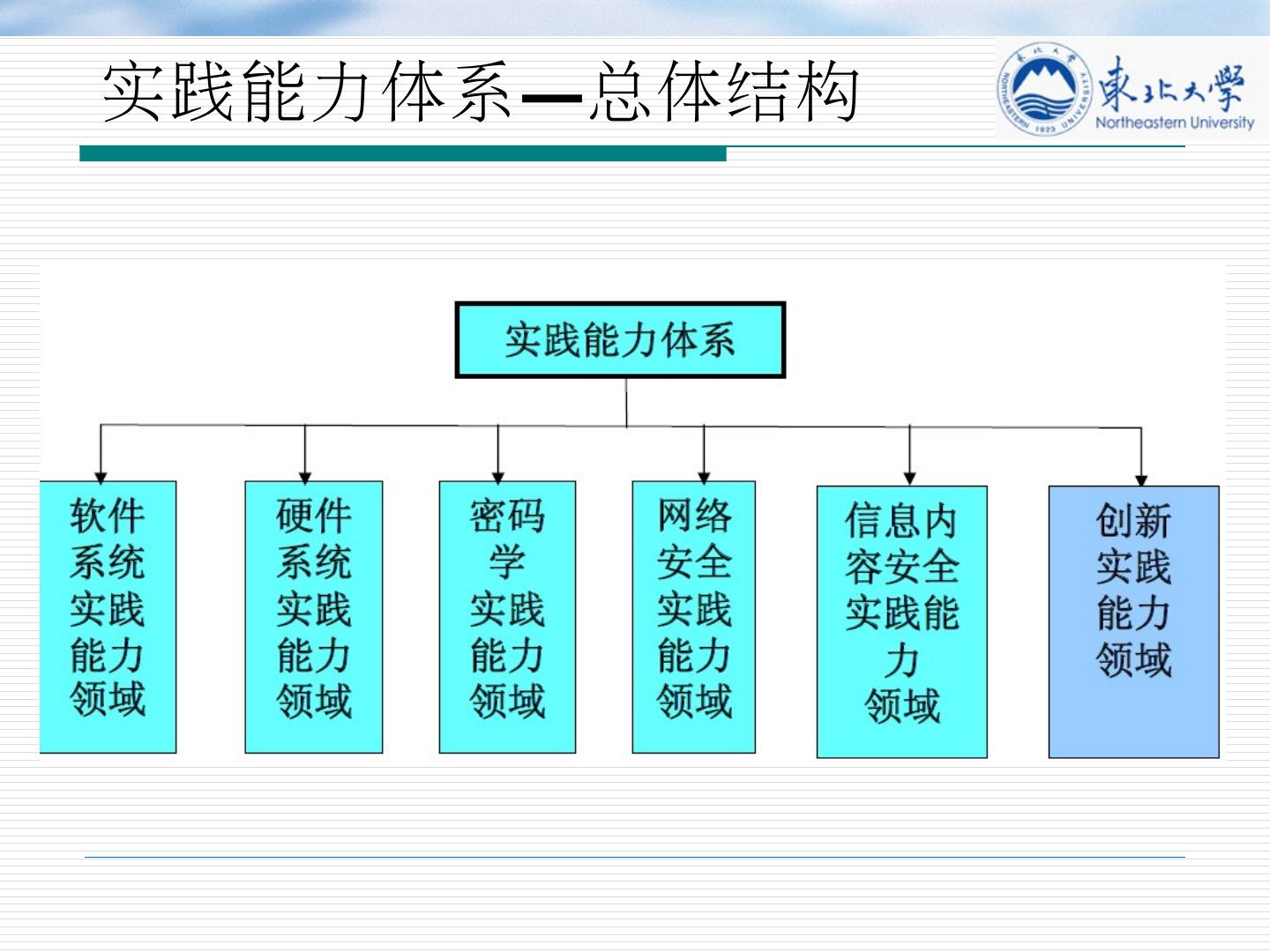

12 .知识体系的 组成 — 总体结构 总体结构 : 作为基础的自然科学知识体系和人文科学知识体系 遵从各学校、各学院的整体要求,自主决定。本规 范只制定信息安全专业的专业知识体系 。 自然科学知识体系 人文科学知识体系 专业知识体系

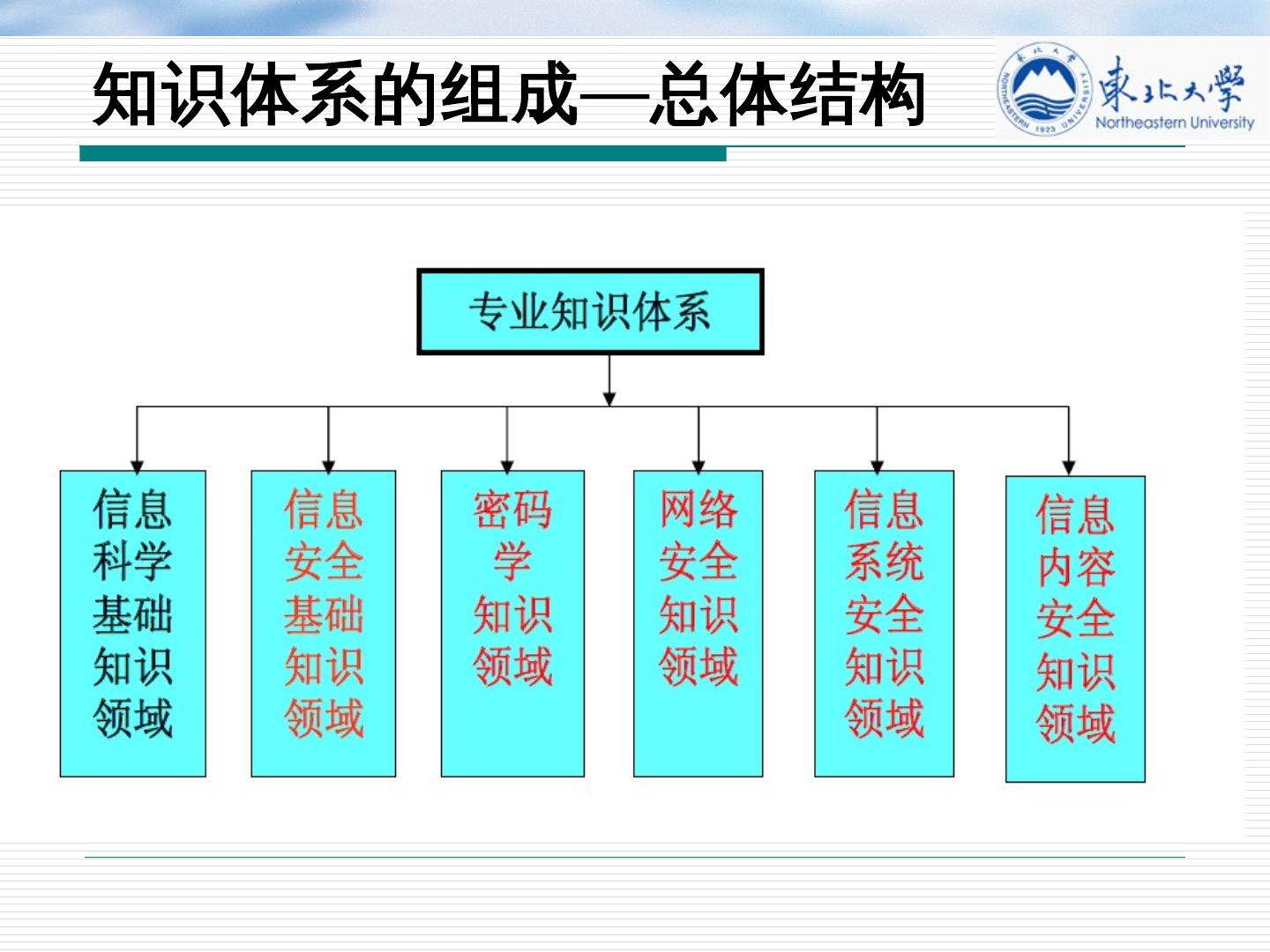

13 .知识体系的 组成 — 总体结构

14 .(1) 信息科学基础知识领域 计算机引论 C ++ 程序设计 计算 组成原理与 体系结构 计算机网络 数据结构 操作系统 数据库技术 软件工程 电子 技术 基础

15 .( 2 )信息 安全基础知识 领域

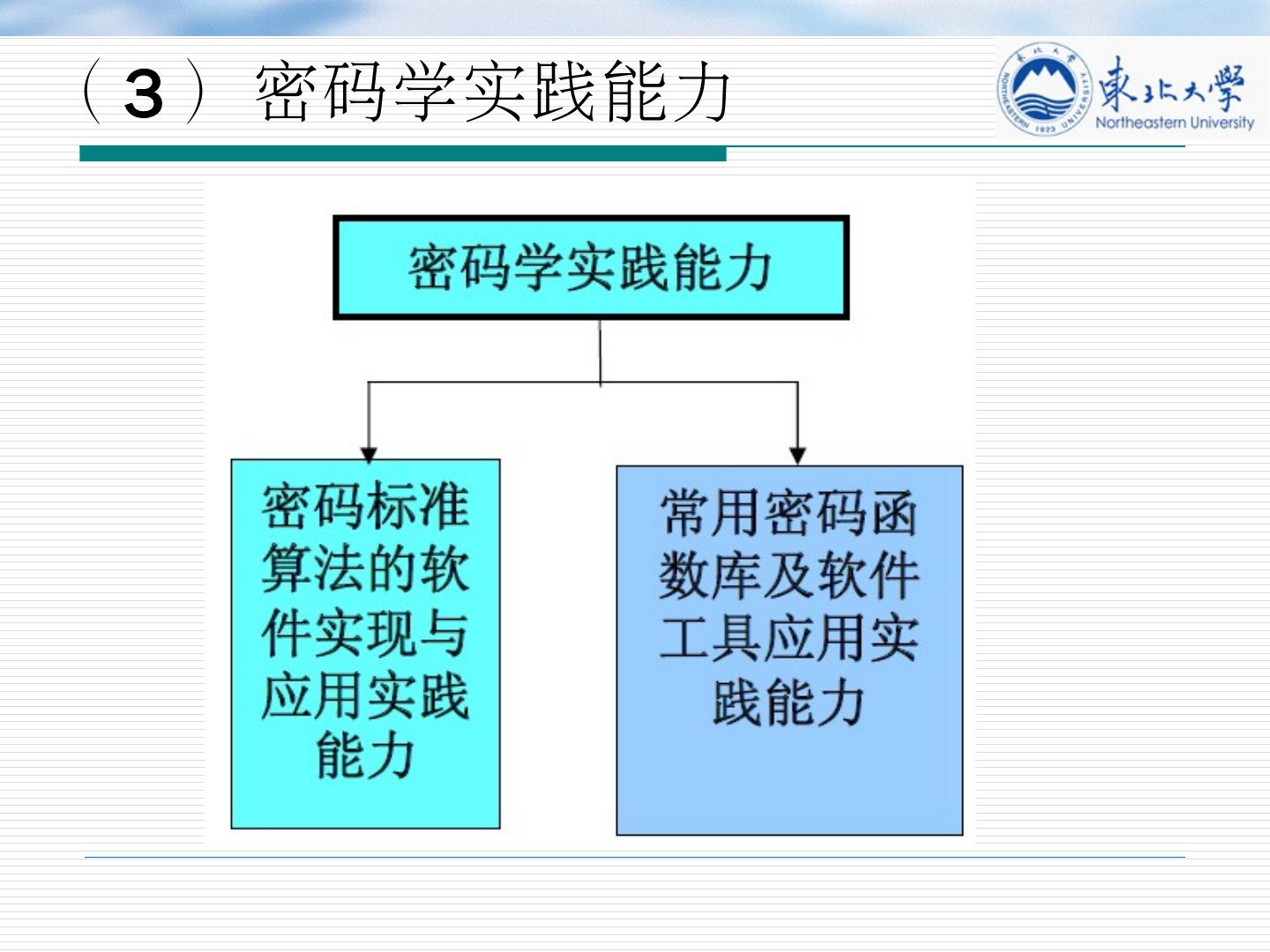

16 .( 3 ) 密码学知识 领域 密码学知识领域 分组 密码 知识 单元 流密 码 知识 单元 密码 协议 知识 单元 Hash 函数 知识 单元 公钥 密码 知识 单元 数字 签名 知识 单元 密码 学概 念 知识 单元 认证 知识 单元 密钥 管理 知识 单元 密码学: 由密码编码学和密码分析学组成,其中密码编码学研究编制高质量密码的理论与技术,密码分析学研究分析和破译 密码的理论和技术。 对称密码 、公 钥密码 、 Hash函数 、 密码协议 新型密码:生物密码,量子密码等 密码应用 4

17 .加密技术 加密技术 加密是一种主动的防护手段; 分类:对称加密; 公钥加密。

18 .认证技术 认证技术 目前计算机中一般采用基于密码的认证技术; 人的生理特征参数的保密性很好,但实现起 来比较困难; 基于智能卡的认证技术是目前比较成熟的技 术。

19 .( 4 ) 网络安全知识 领域 在网络的各个层次和范围内采取防护措施,以便能对各种网络安全威胁进行检测发现,并采取相应的响应措施,确保网络信息安全 。 通信安全 、 协议安全 、 网络防护 、 入侵检测 、 入侵响应 、 可信网络 5

20 .防火墙 (b) 包 过滤 防火墙 (c) 状态 检测 防火墙 ( 记录 TCP 连接 ) (d) 应用级 网关 (e) 电路级网关

21 .防火墙 — 功能 定义 一个遏制点:把未授权用户阻止在受保护的网络之外,阻止具有潜在安全威胁的服务进入或者离开网络,并且防止各种 IP 欺骗攻击和路由攻击 提供了监视安全相关事件的场所 为多种与安全不相关的 Internet 功能的实现提供一个便利的平台,例如:网络地址转换 NAT 、审计功能、 IPSEC

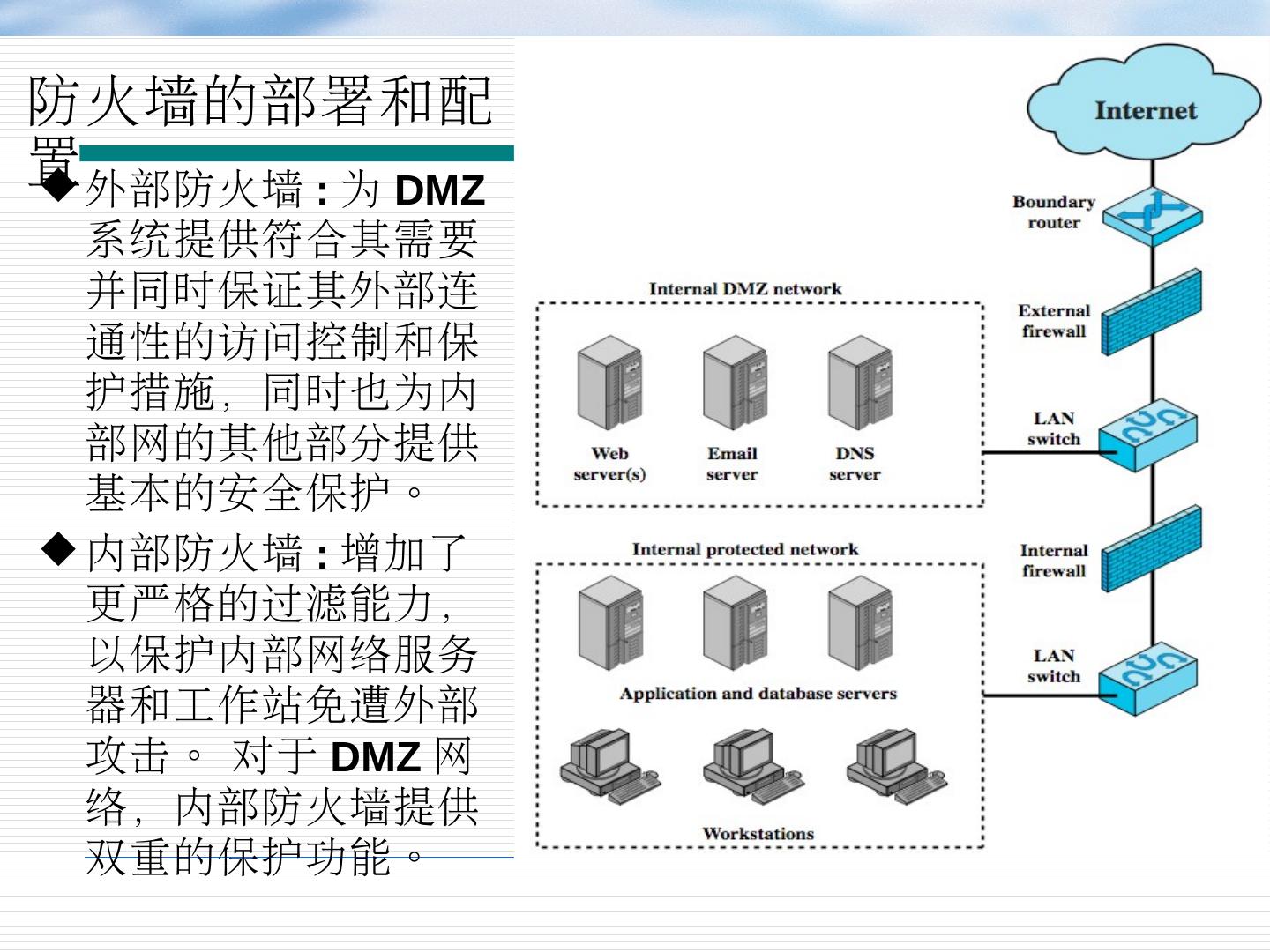

22 .防火墙的部署和配置 外部 防火墙 : 为 DMZ 系统提供符合其需要并同时保证其外部连通性的访问控制和保护措施,同时也为内部网的其他部分提供基本的安全保护 。 内部防火墙 : 增加 了更严格的过滤能力,以保护内部网络服务器和工作站免遭外部攻击 。 对于 DMZ 网络,内部防火墙提供双重的保护功能 。

23 .防火墙 — 局限性 不能 阻止那些绕开防火墙的攻击 不能完全防止内部威胁 可能允许来自公司外部的访问 笔记本电脑、 PDA 或便携式存储设备可能在企业网以外的地方使用时被感染了,之后又连接到内部网络使用。

24 .入侵检测技术 入侵检测 技术:所谓“入侵检测”( Intrusion Detection ) 是 指对 入侵行为的发觉。它通过从计算机网络或计算机系统的关键点收集信息并进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的 迹象 , 相应的硬件或软件称为入侵检测系统 。 目的: 提供实时的入侵检测和采取相应的手段;入侵检测技术是一门新型的安全防范技术;可以弥补防火墙的不足,抵御来自网络内部的攻击。

25 .为什么需要 IDS 关于防火墙 网络边界的设备 自身可以被攻破 对某些攻击保护很弱 不是所有的威胁来自防火墙外部 入侵很容易 入侵教程随处可见 各种工具唾手可得

26 .IDS 基本结构 入侵检测系统包括三个功能部件 ( 1 )信息收集 ( 2 )信息分析 ( 3 )结果处理

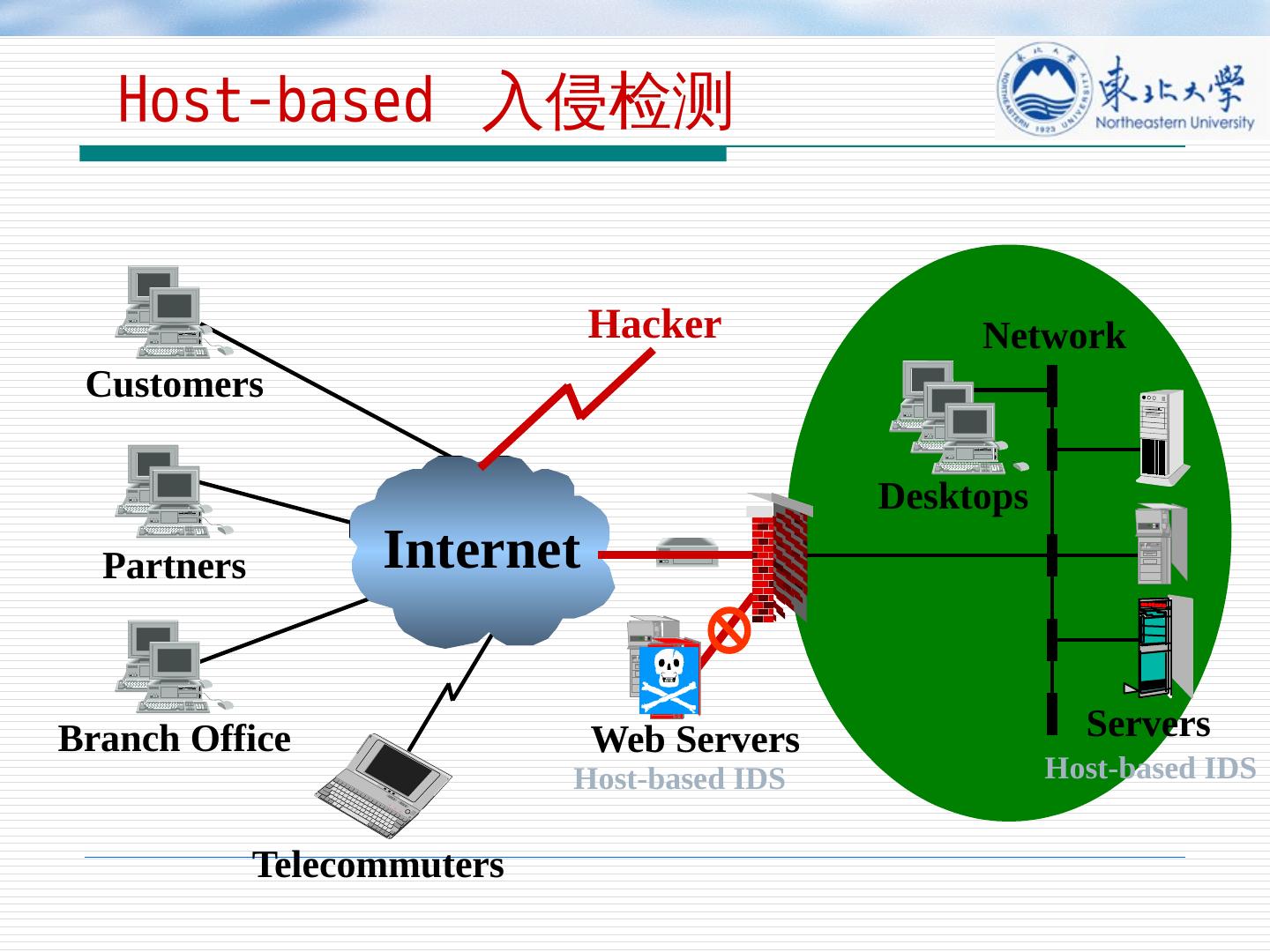

27 .入侵检测的分类 按照数据来源: 基于主机:系统获取数据的依据是系统运行所在的主机,保护的目标也是系统运行所在的主机 基于网络:系统获取的数据是网络传输的数据包,保护的是网络的运行 混合型

28 .Internet Desktops Web Servers Telecommuters Customers Servers Network Branch Office Partners Host-based 入侵 检测 Hacker Host-based IDS Host-based IDS

29 .Internet 基于主机入侵检测系统工作原理 网络服务器 1 客户端 网络服务器 2 X 检测内容 : 系统调用、端口调用、系统日志、安全审记、应用日志 HIDS X HIDS